Эксперт в области информационной безопасности из Тель-Авивского университета Эран Тромер (Eran Tromer) создал уникальную методику атаки на ассиметричные совокупности шифрования. Они смогут выполняться скрыто и разрешают выяснять тайные ключи за пара секунд без явного вмешательства.

Для обеспечения электромагнитной совместимости всех компонентов компьютера употребляется совокупность опорного потенциала (масса), воображающая собой неспециализированный обратный провод всех электрических контуров. Потенциал массы принимается за точку отсчёта либо ноль, но на практике он изменяется в маленьких пределах в зависимости от характера нагрузки.

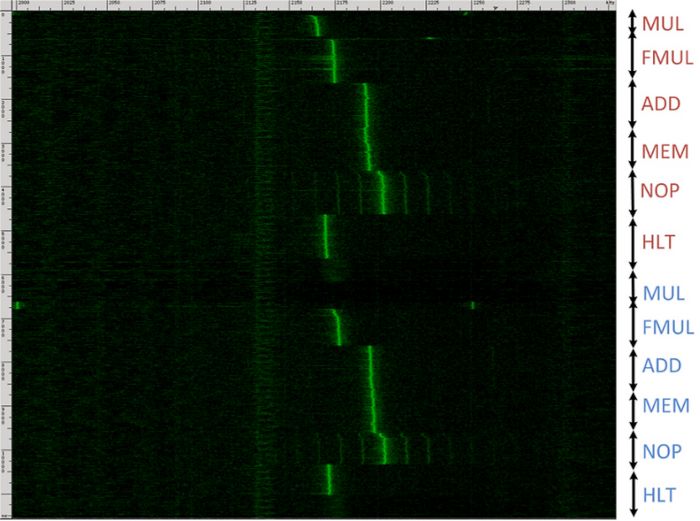

Спектрограмма трансформаций потенциала, снятая с ноутбука Lenovo 3000 N200. Горизонтальная ось отображает частоту (МГц), вертикальная – время регистрации сигнала. Его интенсивность пропорциональна мгновенной энергии в данной полосе частот (изображение: Eran Tromer).

В собственной работе Тромер продемонстрировал, что с целью проведения атаки на совокупности шифрования с открытым ключом достаточно измерить колебания потенциала на любом заземляющем контакте компьютера либо ноутбука на протяжении процедуры дешифрования посредством тайного ключа.

В зависимости от делаемых процессором вычислений он будет изменяться на десятки милливольт. Снаружи процесс измерения выглядит как простое прикосновение к железным элементам корпуса ноутбука либо одному из его портов. Оно может выполняться любым токопроводящим предметом либо кроме того без всякого оружия.

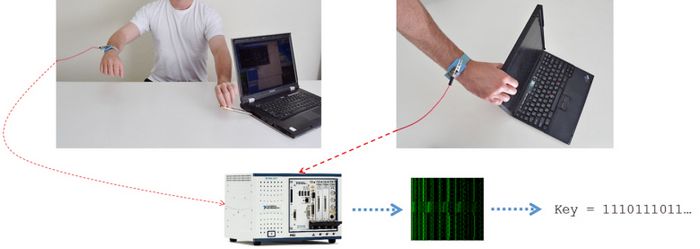

Регистрация трансформаций потенциала прикосновением к портам ноутбука (изображение: cs.tau.ac.il).

На протяжении опыта Эран регистрировал так сигнал на частоте 2 МГц. Держа в руке железный предмет, он прикасался им к заземляющим контактам в портах ноутбука (USB, Ethernet, VGA). Сигнал считывался с другой руки и поступал на усилитель, а после этого оцифровывался. Не обращая внимания на сильные помехи, по окончании программной фильтрации ему удалось совершенно верно вычислить тайные ключи в криптосистеме RSA (длиной 4096 бит) и Эль-Гамаля (3072 бита) за пара секунд.

Резюмируя изучение Эран отмечает, что такая атака может выполняться скрыто. Малозаметные выводы для регистрации трансформаций потенциала на заземляющих контактах ноутбука смогут быть встроены в подставки, столы и Ethernet-кабели в местах публичного доступа.

Практическая реализация схемы скрытого перехвата ключей с применением подключения к экрану кабеля Ethernet и смартфона для оцифровки сигнала (фото: tau.ac.il).

Механизм атаки на физическом уровне думается такими простым, что заставляет усомниться в его практической реализуемости. Но эта работа – вовсе не первая попытка вернуть криптографические ключи по различным изменениям и косвенным признакам в работе компьютера.

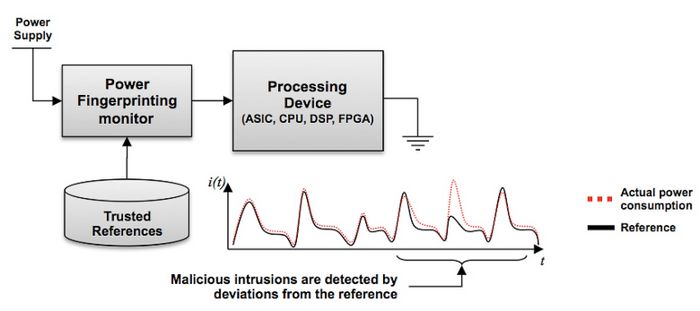

Ранее криптоаналитики пробовали установить связь между характером энергопотребления процессора и делаемыми им вычислениями. На большинстве материнских плат в схеме питания ЦП употребляется пара фаз и управляющий балансировкой нагрузки VRM-модуль. Предполагалось, что посредством правильного и постоянного мониторинга трансформаций в системе питания возможно взять представление о данных обрабатываемых процессором сейчас.

Как мне известно, вычислить ключи так пока не удалось, но результаты этих работ нашли использование в смежной отрасли. Компания Power Fingerprinting Cybersecurity из штата Вирджиния приспособила эту методику для обнаружения несанкционированных трансформаций в программном обеспечении – в частности, внедрения факта и определения заражения троянских компонент.

Детектирование аномальной активности по анализу характера энергопотребления (изображение: powerfingerprinting.com).

Годом ранее Эран Тромер показал второй подобный метод. Ключи, пароли и другие приватные эти вычислялись по трансформации звуковой картины, создаваемой отдельными компонентами компьютера на протяжении их обработки.

По собственной сути это предстоящее развитие техники «медвежатников», выслушивавших работу механизма сейфового замка при переборе комбинаций. Принципиальная отличие тут в том, что в отличие от сейфа компьютер – деятельный компонент, что сам с радостью информирует каждые эти. Нужно суметь только выделить их из неспециализированного шума и перевоплотить в осмысленную данные.

Точно многие из вас слышали неприятный писк, время от времени появляющийся при загрузке ресурсоёмких программ, прокрутке страниц либо масштабировании изображений. Его появление связано с тем, что отдельные элементы материнской платы на протяжении работы испытывают микровибрации и оказывают электромагнитное влияние друг на друга. Совместно они создают высокочастотный свист, большинство которого лежит в диапазоне выше 20 КГц и не воспринимается людской ухом. В определённых обстановках звуковой спектр расширяется и делается ощутимым. Сам темперамент этих звуков также зависит от делаемых сейчас вычислений, а следовательно – несёт в себе данные о передаваемых данных.

Звуковой перехват криптографических ключей направленным микрофоном (фото: tau.ac.il).

Вместе с Ади Шамиром (одним из соавторов метода RSA) Эран Тромер опубликовал изучение о влиянии делаемых вычислений на звуковую картину трудящегося компьютера. В нём было продемонстрировано, что с подходящим оборудованием (микрофоны, усилители) соотношение сигнал/шум оказывается достаточным, дабы по трансформациям высокочастотного свиста вычислить тайные ключи совокупности RSA и взять другие приватные эти. Чувствительные микрофоны снабжали уверенный перехват на расстоянии до четырёх метров.

Самой сложной частью опыта стало написание программы, трактующей оцифрованную звукозапись и выделяющей из неспециализированной картины искомые эти по характерным шаблонам (паттернам).

Эта работа была профинансирована университетом информационной безопасности компании Check Point и стала серьёзным этапом в изучении криптографических атак физического уровня. Оборудование и техподдержку авторы получили от израильского Министерства науки и техники.

За последние двенадцать лет Тромер опубликовал более сорока научных статей о нетривиальных методах атаки на генераторы и различные системы шифрования случайных чисел. Большая часть из них написаны в соавторстве с ведущими экспертами по криптографии и разработчиками популярных методов шифрования.

Публичная демонстрация нового способа уже была совершена на конференции CRYPTO 2014 в Санта-Барбаре. Подробнее результаты изучения будут представлены в сентябре на интернациональной конференции по криптографии в Южной Корее.