Среди современных сетевых угроз остаются актуальными взломы с целью получения НСД и кражи данных, DDoS-атаки, внедрение троянов, бэкдоров и другого вредоносного ПО. Технологии анализа громадных количеств данных преобразили рынок средств для защиты компьютеров, локальных сетей и мобильных устройств фирм. Расширенный анализ трафика, обращений к файловой совокупности и других регистрируемых событий разрешает подмечать странную активность и вовремя реагировать на неё.

У каждого разработчика ПО для сетей технологии и защиты компьютеров Big Data находят различное воплощение, но без них сейчас не обходится ни одна большая компания. Сложность атак возрастает, всегда появляются новые вирусы, а нужный для их обнаружения количество вычислений уже нереально делать на устройствах пользователя за приемлемое время.

Облачные ответы

Тут на помощь приходят облачные аналитические сервисы, берущие эту часть работы на себя. Вдобавок, они способны объединять эти от различных пользователей, дабы после этого сопоставить их между собой. Так выявляются источники распространения вирусов и рассылки спама, определяются командные центры ботнетов и опасные сайты.

География распространения жертв трояна newGOZ: за 20 дней мониторинга по способу sinkhole в составе ботнета распознаны 12353 заражённых компьютеров со всех стран (изображение: arbornetworks.com).

В большинстве антивирусов возможно заметить опцию «делать облачную диагностику файлов», а межсетевые экраны делают также самое с типовыми правилами для фильтрации трафика и правами установленных приложений. Современным средствам защиты характерна высокая степень интеграции всех компонентов, а облачные сервисы стали их неотъемлемым элементом. Связано это с изменяющимся характером угроз.

Сейчас опытные хакеры так или иначе трудятся на теневую экономику. Они действуют сообща и располагают очень важными ресурсами. Дабы им противостоять, рядовому пользователю требуется привлечь сопоставимые силы. Вот из-за чего так деятельно развиваются Dr.Web Cloud, Kaspersky Security Network, Symantec Insight и подобные облачные ответы, основанные на разработках Big Data.

«Компании не применяющие «громадные эти» не смогут соперничать на рынке безопасности, где быстрое выявление и своевременный анализ угроз являются главным конкурентным преимуществом», – поясняют в Symantec. – Нужно осознавать, что на «второй стороне» действуют не только хакеры-одиночки, но и организованные ячейки, имеющие в собственном штате грамотных экспертов и неизменно пробующие обойти средства защиты».

Центр борьбы с киберугрозами Northrop Grumman (фото: defencetalk.com).

Ежедневно для своевременного обнаружения новых угроз сервис Symantec Insight отслеживает трансформации в миллиардах файлов у пользователей в мире. Посредством способов анализа «громадных данных» Insight оказывает помощь распознавать полиморфные и самошифрующиеся вирусы, преодолевать обфускацию кода и определять новые модификации вредоносного ПО ещё перед тем, как его сигнатуры покажутся в противовирусных базах.

Сеть как единое целое

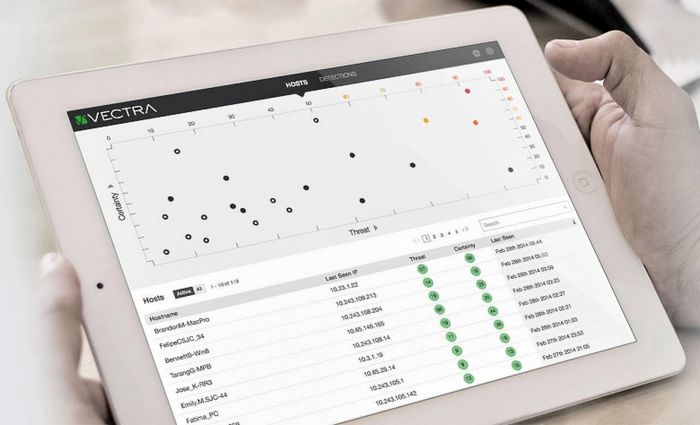

Концепция BYOD, десятки ресурсоёмких приложений и гигабайты трафика затрудняют действенное администрирование сети. молодые компании и Ветераны рынка стремятся создать аналитические инструменты, объединяющие логи отдельных программ в единую картину происходящего на компьютере либо во всей ЛВС. В данной связи перспективно выглядит разработка калифорнийского стартапа Vectra Networks. Она не ликвидирует сетевые угрозы, но разрешает скоро встретиться с ними по аномальным трансформациям.

Статистическая оценка событий для обнаружения сетевых угроз (изображение: vectranetworks.com).

Подобные приёмы употребляются и в борьбе с утечками информации в следствии действий инсайдеров. Тяжело предугадать, как они будут функционировать, но в одном возможно быть уверенным: технологии глубокого анализа данных не разрешат скрыть их активность.

SIEM

Техника делается всё идеальнее, а «антропогенный фактор» остаётся важной проблемой. Довольно часто люди ставят под угрозу безопасность собственной компании не по злому умыслу, а из-за недооценки вероятных последствий от своих действий. Выявлять таких неблагонадёжных работников оказывает помощь непроизвольный анализ поведения каждого сотрудника в сети. По методам поиска соответствий проверяется вся переписка (без её чтения), сообщения мессенджеров, оценивается контент посещаемых сайтов, загружаемые и передаваемые файлы.

В сумме это логи с тысячами каждый день додаваемых записей. Их рутинная проверка заняла бы всё время ИТ-отдела и не дала бы ничего, не считая смутных подозрений. Решить такую проблему с «громадными данными» оказывают помощь средства их интеллектуальной визуализации. Они превращают локальную сеть в контрольно-следовую полосу, на которой достаточно чётко видны характерные отпечатки.

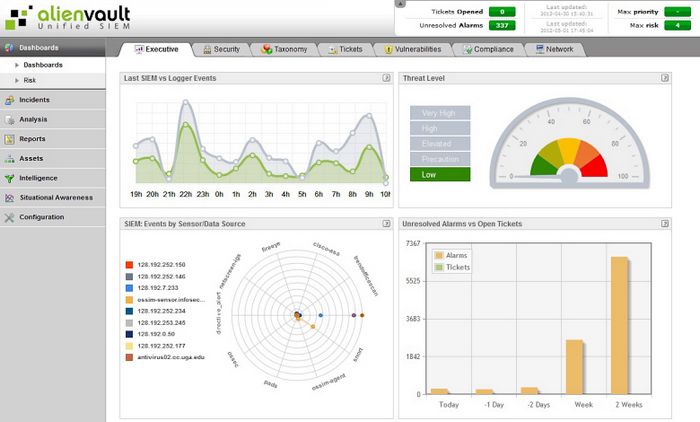

Работа SIEM в университете Джорджии (изображение: eits.uga.edu).

Ключевую роль в этом играются совокупности управления информацией о безопасности и событиях (SIEM – Security information and event management). В них употребляются нереляционные базы данных, что активизирует число в один момент обрабатываемых событий. Источником данных помогают исходные логи распространённых программ, каковые не требуют какой-либо ручной обработки. Вправду громадные эти обрабатываются в облачных SIEM-ответах, (к примеру, Symantec Managed Security Service).

Конкретно на стороне клиента смогут употребляться сходные разработки SIEM, но без облачной составляющей уровня Big Data они достигают лишь в весьма больших компаниях. Пример таковой совокупности – IBM Security QRadar. Она делает динамическое сопоставление всех собранных данных (логи, издания, уведомления) с поступающими предупреждениями об угрозах безопасности.

Само собой разумеется, кроме того частичный анализ данных на стороне сам по себе может стать угрозой безопасности, как и рассмотренная выше практика облачной проверки. У новейших технологий обработки «громадных данных» имеется собственные, очень своеобразные риски, о которых мы в обязательном порядке поболтаем в одном из следующих материалов.