Аналитики из калифорнийской компании FireEye, специализирующиеся на вопросах сетевой безопасности, опубликовали результаты изучения семейства новых вирусов. Найденный ими буткит «Немезида» и связанные с ним компоненты – это целая платформа, скрыто трудящаяся на низком уровне. Она загружается до Windows, благодаря чему избегает обнаружения при простом сканировании файловой совокупности.

Ещё в сентябре принадлежащая FireEye несколько Mandiant Consulting нашла новый буткит, ориентированный на подмену и кражу денежных данных. Он способен осуществлять скрытую передачу файлов, делать скриншоты экрана, делать функции клавиатурного шпиона, внедряться в системные процессы и планировать отложенные операции. Особенность пребывала в том, что противовирусные средства обратившихся в FireEye клиентов не могли его удалить, а применение надёжного режима не оказывало влияние на его работоспособность.

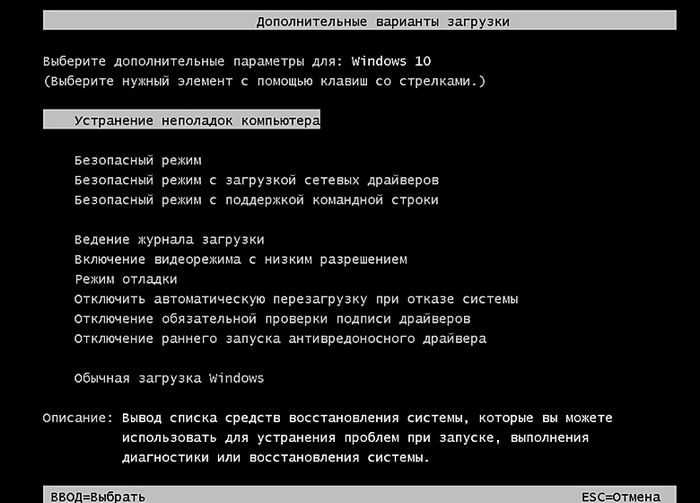

Активация вызова меню загрузки Windows по нажатию {F8} командой “bcdedit /set {default} bootmenupolicy legacy”.

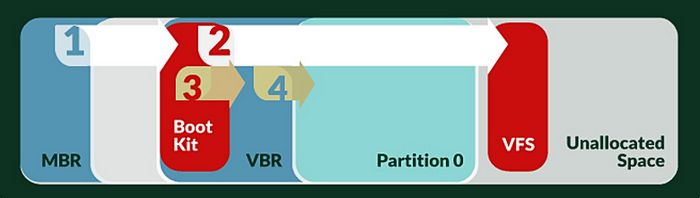

В собственном изучении эксперты FireEye обрисовывают буткит, прерывающий хорошую последовательность загрузки [MBR] — [BS] — [загрузчик ОС] на уровне второго компонента цепочки. Анализ продемонстрировал, что главный вредоносный компонент Nemesis представляет собой узкий гипервизор, что внедряется в загрузочную запись тома (Volume Boot Record — VBR) и сохраняет код остальных файлов троянца в неразмеченной области диска (unallocated space). Nemesis применяет встроенные средства виртуализации процессоров x86 и x86-64. Практически он запускает установленную ОС как виртуальную машину и всецело осуществляет контроль её.

Присутствующие в метаданных и коде кириллические знаки стали основанием для утверждения, что за Nemesis стоят «русские хакеры». Авторами «Немезиды» именуется несколько FIN1 (не запрещена в Российской Федерации). на данный момент на Западе больше них опасаются лишь ИГИЛ (запрещена в Российской Федерации).

Применение буткита Nemesida происходит подобно внедрению Bootrash, кроме этого написанного какое количество1.

“Мы идентифицировали присутствие угроз безопасности от денежно-мотивированной группы, которую мы уже пара лет отслеживаем как FIN1, – пишут специалисты FireEye. – Несколько распространила бессчётные вредоносные файлы, любой из которых есть частью вредоносной экосистемы, именуемой ‘Немезида’”.

Указанные изюминки на данный момент стали предлогом для нездоровой сенсации. В ArsTechnica и других солидных изданиях показались бессчётные сообщения о якобы неуловимом «вирусе», от которого не выручает кроме того полная переустановка совокупности. Фактически, из-за чего она по большому счету обязана помогать?

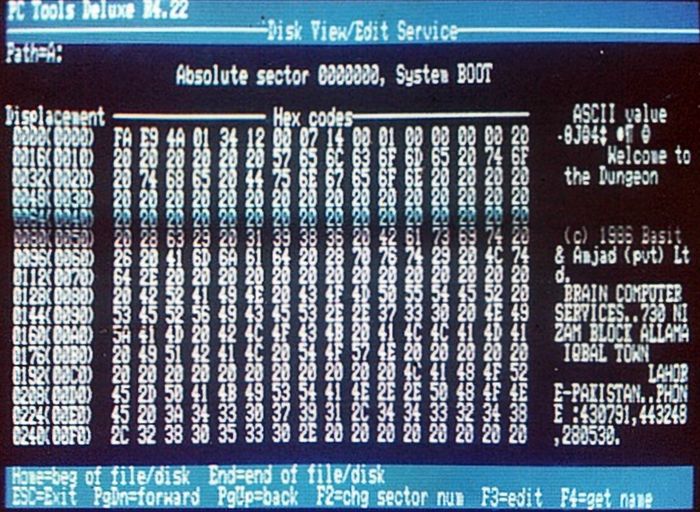

Виртуализация на десктопных компьютерах поддерживается начиная с процессора i80386. Загрузочные вирусы существовали со времён MS-DOS, а буткиты стали их предстоящим развитием. В отличие от остальных типов вирусов, они запускаются до ОС и подменяют каждые эти, скрывая собственное присутствие.

Анализ первого загрузочного стелс-вируса Brain в PC Tools, 1986 г.

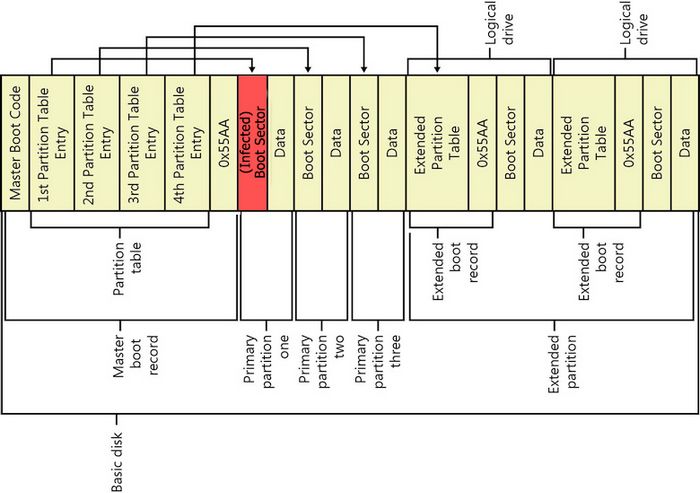

Любой раз на протяжении загрузки заражённого компьютера буткит прерывает её обычную последовательность. Он приобретает управление ещё до передачи цепочки конкретно загрузчику ОС (к примеру, NTLDR) и перехватывает обработку системных вызовов. Другими словами, он осуществляет контроль поведение как самой ОС, так и всех запущенных в ней программ, включая антивирусы без своеобразных механизмов противодействия.

«Применение вредоносного кода, существующего за пределами ОС, требует вторых удаления и методов обнаружения, – комментируют специалисты FireEye в корпоративном блоге. – Буткиты выполняются независимо от ОС Windows, исходя из этого выяснить их наличие смогут лишь утилиты с функцией прямого доступа к диску».

Схема размещения буткита.

Большая часть комплексных совокупностей защиты именно владеют таковой возможностью. В большинстве случаев она реализована в модулях «антируткит», не смотря на то, что в интегрированных ответах её может применять и главный сканер как отдельную опцию. Бесплатная утилита для поиска и анализа системы вирусов AVZ кроме этого при необходимости применяет прямое чтение с диска, определяет перехват системных функций, разбирает таблицу векторов прерываний и детектирует маскирующиеся процессы.

Главную проблему образовывает не столько поиск руткитов и буткитов, сколько их восстановление и корректное удаление обычной работы компьютера. При неотёсанной попытке удалить отысканный буткит довольно часто нарушается загрузка ОС. В несложных случаях оказывает помощь консоль восстановления (fixmbr + fixboot либо bootrec.exe /FixBoot). Но отдельные буткиты (включая «Немезиду») владеют механизмом противодействия и пробуют при собственном обнаружении удалить файлы с диска – в знак мести и для заметания следов.

Suum cuique! ???????

На концептуальном уровне «Немезида» – вовсе не новая неприятность. Ещё девять лет назад на Black Hat Briefings был представлен буткит Bluepill с помощью аппаратной виртуализации AMD-V. В будущем он приобрел помощь Intel VT-x и стал универсальным руткитом. Лежащие в его основе идеи были реализованы как в легитимных, так и различных вредоносных программах.

Метод «Немезиды» во многом похож на Backdoor.Win32.Sinowal, показавшийся в 2009 году. Имеется в нём кроме этого сходство с Olmarik (BackDoor.Tdss.9693 по классификации «Доктор Web»), Win32/Rovnix (Trojan.Win32.Genome.aglua по классификации Касперского) и другими буткитами последних лет.

Nemesis ориентирована прежде всего на кражу данных платёжных совокупностей и перехват транзакций онлайн-банкинга, но может обучиться делать и другие действия на заражённом компьютере, потому, что владеет расширяемым функционалом. Её непроизвольный апгрейд вероятен при очередной связи «Немезиды» со своим CC-сервером.

Противодействие «Немезиде» разумеется из метода её работы. Нужно загрузиться с заведомо чистого загрузочного носителя, а после этого выполнить анализ логической структуры диска и его противовирусную диагностику до тех пор пока буткит будет в неактивном состоянии. При жажде неразмеченную область возможно дописать к имеющемуся разделу либо создать на ней новый. Опционально – выполнить fixboot либо установить отдельный загрузчик (к примеру, GRUB).

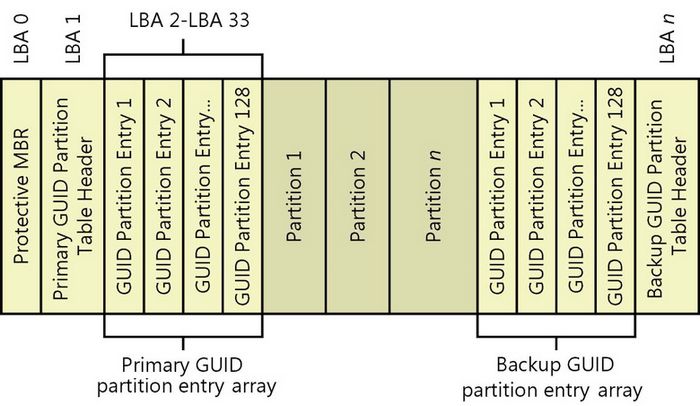

Nemesis не инфицирует диски с разметкой GPT.

К счастью, «Немезида» и подобные ей буткиты не актуальны на персональных компьютерах с новым менеджером загрузки EFI. Они не передают диски с таблицей разделов GPT и не имеют средств обхода механизма надёжной загрузки SecureBoot, но не следует вычислять его панацеей. Специалисты Legbacore уже представили доклад о буткитах самого низкого уровня, передающих UEFI/BIOS независимо от производителя материнской платы. В общем случае компьютером руководит тот код программы, что запустился первым.