Текущий год стал особенно урожайными на критические неточности в главных компонентах операционных совокупностей и популярных программах. Многие из них актуальны до сих пор, ставя под удар миллионы пользователей морально устаревших устройств, на каковые так и не были доставлены обновления. В данной статье мы разглядим главные уязвимости ОС Android, а после этого обрисуем методы их обнаружения самим пользователем.

Любая уязвимость проделывает брешь в совокупности безопасности, давая атакующей стороне возможность обходить классические средства защиты. Цифровая подпись приложений, репутационная модель, резидентный противовирусный мониторинг – всё это оказывается ненужным, в случае если употребляется эксплоит. Посмотрите, например, на митинг применения уязвимости Stagefright.

Главным вектором атаки на данный момент стали всевозможные мобильные устройства. Смартфоны, планшеты, фаблеты и другие гаджеты увлекательны преступникам по многим причинам:

- они практически всё время подключены к интернету через Wi-Fi либо мобильную сеть оператора;

- замечательные постоянный доступ и многоядерные конфигурации делают их совершенными платформами для майнинга биткоинов, DDoS-других действий и атак в составе ботнета;

- пользователь с ними не расстаётся, исходя из этого они собирают предельное число персональных данных;

- все собранную информацию сохраняются в файлах по известным типовым дорогам и связаны с одной учётной записью;

- для полноценного применения гаджета требуется зарегистрировать аккаунт, взломав что возможно получить доступ к данным пользователя сходу в нескольких сервисах;

- к аккаунту довольно часто привязаны банковские карты, а запрос подтверждения всех транзакций с ними приходит на то же (взломанное) устройство.

Центробанк РФ оценивает неспециализированные утраты за прошедший год от мошенничества с банковскими квитанциями на сумму 3,5 млрд руб. Большинство инцидентов случилась с применением троянов для мобильных ОС, нацеленных на кражу платёжных данных либо имитацию банковских операций от имени пользователя. Согласно данным «Лаборатории Касперского» в 2014 году их число увеличилось девятикратно. Предварительная оценка итогов 2015 года демонстрирует длящийся рост числа таких инцидентов.

Большая часть видящихся в диком виде троянов для мобильных ОС достаточно примитивны. Они распространяются способом социального инжиниринга, маскируясь под обновления, антивирусы либо популярные программы – к примеру, flash-player. Заражение ими происходит только из-за отсутствия компетенции самих пользователей. Но имеется и второй класс вирусов, внедрение которых происходит машинально. Применяя узнаваемые бреши либо уязвимости нулевого дня, они скрыто попадают в совокупность и перехватывают управление над ней.

Любая найденная уязвимость фиксируется Национальным университетом технологий и стандартов. В ходе изучения она приобретает собственный номер в базе MITRE (СVE-*). По окончании выпуска патча все подробности о ней становятся общедоступными. Неприятность в том, что многие подробно обрисованные уязвимости используют и по окончании выхода патчей – легко вследствие того что у разработчиков нет возможности оперативно доставлять их на все устройства сходу. В случае если уязвимость выявляется в компонентах ядра либо популярных библиотеках, то она затрагивает сходу пара операционных совокупностей.

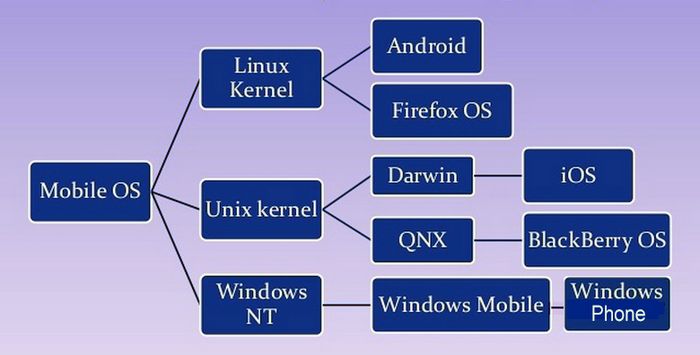

Развитие мобильных ОС.

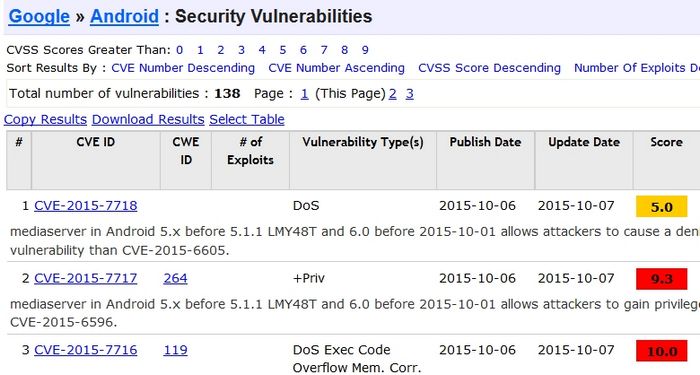

Особенно эта неприятность актуальна для ОС Android, на базе которой любой производитель создаёт собственную неповторимую сборку – с фирменной оболочкой и напичканную интегрированными приложениями. Аппаратная платформа в каждом случае также возможно любой, исходя из этого Гугл спешно латает дыры лишь в собственных устройствах серии Nexus с «обнажённым Андроидом». Всего в базе насчитывается 138 уязвимостей.

Фрагмент перечня известных уязвимостей в ОС Android (скриншот: cvedetails.com).

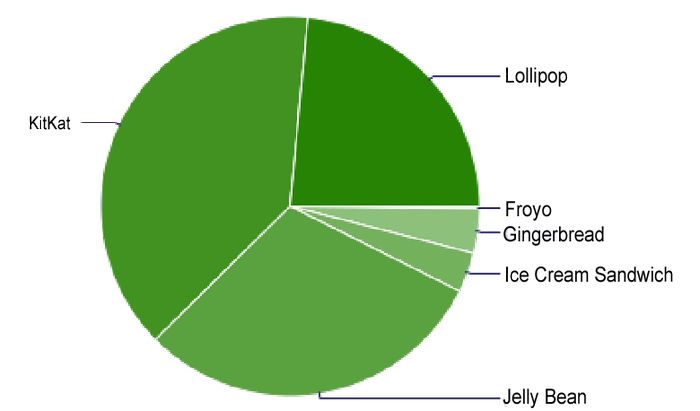

Согласно данным IDC часть ОС Android во втором квартале 2015 года составила 82,8%. Начиная с 2011 года это самая популярная мобильная операционка, исходя из этого её и атакуют чаще вторых. Стремительный выход новых предположений с пакетами исправлений слабо усиливает обстановку. По окончании презентации новой firmware согласно данным телеметрии Гугл продолжительное время преобладают ветхие.

Текущая часть предположений ОС Android (изображение: developer.android.com).

Мониторинг на сайте AppBrain SDK говорит о том, что и среди разработчиков приложений господствует v.4.4 (KitKat) с показателем 41,2 %. Она была представлена ровно два года назад – в октябре 2013. Совокупная часть прошлых предположений 4.1 – 4.3 (Jelly Bean) занимает чуть меньше трети. Более свежие предположения 5.0-5.1 (Lollipop) до тех пор пока установлены только на пятую часть устройств, а самая новая – 6.0 (Marshmallow) и вовсе употребляется единицами (0,2 %).

Популярность Android SDK различных предположений (согласно данным appbrain.com).

на данный момент возможно выделить восемь уязвимостей, каковые продолжают деятельно эксплуатировать в атаках на ОС Android:

- Heartbleed (CVE-2014-0160, OpenSSL). О ней мы детально писали в нескольких статьях;

- Stagefright (CVE-2015-1538, CVE-2015-1539, CVE-2015-3824, CVE-2015-3826, CVE-2015-3827, CVE-2015-3828 и CVE-2015-3829). Эта серия уязвимостей в мультимедийном-движке сравнительно не так давно стала ещё более актуальной.

- Shellshock либо Bashdoor (CVE-2014-6271). Командная оболочка и парсер CGI-скриптов Bash делает без проверки команды, внедрённые в определение функции. Эта неприятность также была детально рассмотрена нами ранее.

Следующие уязвимости затрагивают в основном ветхие устройства (с Android 2.x), но в отдельных случаях смогут употребляться и на более современных прошивках с Android 4.x.

- Serialization (CVE-2015-3825) – уязвимый класс сетрификатов OpenSSL X509;

- Futex / TowelRoot (CVE-2014-3153) – неточность в системе реализации семафоров и мьютексов;

- Keystore buffer (CVE-2014-3100) – переполнение буфера функции encode_key в Android 4.3;

- Fake ID (Гугл bug 13678484) – неверная проверка цепочки сертификатов приложения в Android v.2.1 – 4.4.

- Master Key (CVE-2013-4787) – неточность в совокупности валидации компонентов APK в Android младше 4.2.1;

Из средств обнаружения уязвимостей мы выбрали пара бесплатных приложений с официального магазина Гугл Play. Каждое из них было установлено на смартфонах с различными предположениями ОС Android. Результаты отечественного изучения и комментарии специалистов просматривайте в следующей статье.