Недавний разговор об атаке на 3D-принтер наглядно показал, как тяжело практически всем пользователей уяснить суть термина «принципиально новая уязвимость». Такую нельзя предсказать, тем более найти машинально — на то она и «принципиально новая», дабы не вытекать из прошлых изучений!

Дабы её открыть, нужно совершить собственного рода очень способный мыслительный скачок — «внезапно» осознать, что то, что раньше считалось безобидным и ненужным, возможно обращено против пользователя: 3D-принтер, «умный» телевизор, жёсткий диск, BIOS, кроме того антивирус. Открытия такие делаются очень редко — и тем приятней, что за нынешнее лето тему удаётся поднимать уже второй раз. В прошедший раз обращение шла о 3D-печати. Сейчас поболтаем об атаке на компьютерный монитор.

Спросите несложного юзера, как монитор функционирует, и вы услышите что-нибудь наподобие «отображает данные». Но кроме того и пользователи продвинутые довольно часто придерживаются фактически для того чтобы же мнения: монитор — сущность пассивное устройство, визуализирующее поток данных, поступающих на него. Увы, с действительностью это имеет мало неспециализированного.

Рискну утверждать, что заблуждение это проистекает не только из «помой-му очевидного» принципа действия (вот же он, стоит, показывает и больше ничего!), но и модулировано историческими событиями. Всего-то четверть века назад, в эру 8-битных автомобилей, так оно в действительности и было. Схема работы монитора/дисплея в мире 8 бит была весьма простой. Прямо в оперативной памяти выделялся некий кусок, содержимое которого, через микросхему-контроллер («графическую карту», выражаясь современным языком), транслировалось на бытовой телевизор. Что, кстати, разрешало пользоваться экраном не по назначению. Памяти всегда не хватало и случалось, часть экрана употреблялась под хранение данных либо кроме того исполняемого кода — такое, например, практиковалось на ZX Spectrum.

С того времени, но, очень многое поменялось. Монитор стал независимым устройством, сам самое напоминающим отдельный компьютер. собственный микропроцессор и Тут, и собственная оперативная память, и флэш-ПЗУ, где хранится firmware — управляющая программа, принимающая эти извне по стандартному протоколу, обрабатывающая их и фактически отображающая. Так что хоть снаружи работа монитора не изменилась, внутренне она претерпела радикальные трансформации. А это — по крайней мере теоретически — свидетельствует, что его возможно вынудить сделать что-то, чего пользователь от него не ожидает.

Таковой целью и задались парни из американской конторы Red Balloon Security. Не стану утверждать, что они первенствовали , кто постарался, но они совершенно верно стали первыми, кто добился значимых результатов и предал их огласке. Их презентация только что состоялась на DEFCON. Вот она полностью (слайды из неё иллюстрируют сегодняшнюю колонку), а я перескажу самые ответственные моменты.

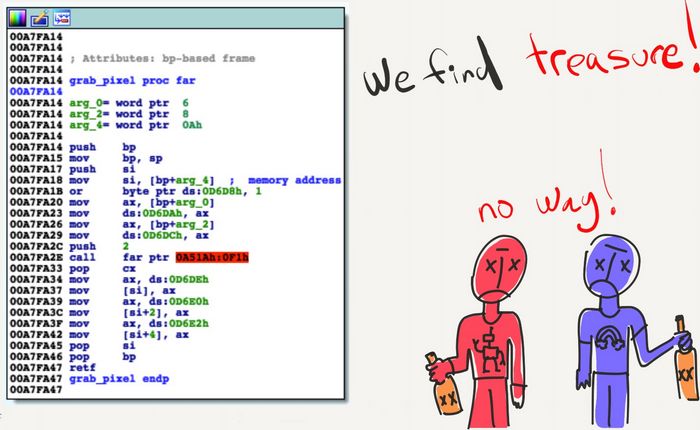

Подопытным стал Dell U2410 — простая рабочая лошадка дисплейного племени. Производители сложной техники в наше время не жалуют желающих в ней покопаться, исходя из этого руководств либо документации в публичном доступе нет, и изучение внутренностей монитора напоминает более изучение чужой планеты, нежели освоение новой архитектуры. Вооружившись отвёрткой, дизассемблером, терпением и здравым смыслом (говорят, на всё про всё ушло два года), авторы установили, что руководит им серийно производимый микроконтроллер. Его firmware была препарирована и способом тыка нащупаны участки памяти и ключевые процедуры, модификация которых разрешила взять контроль над монитором.

Парни подчёркивают, что добиться этого возможно с любой персоналки кроме того без привилегированного доступа к ней, другими словами, к примеру, посредством вредоносной программы, попавшей на компьютер через уязвимость в браузере. Фирмварь модифицируют (в случае если необходимо, то и перепрошивая), по окончании чего она, параллельно с главными обязанностями, начинает делать что-то ещё. Вот три трюка, показанных авторами (исходники, кстати, опубликованы).

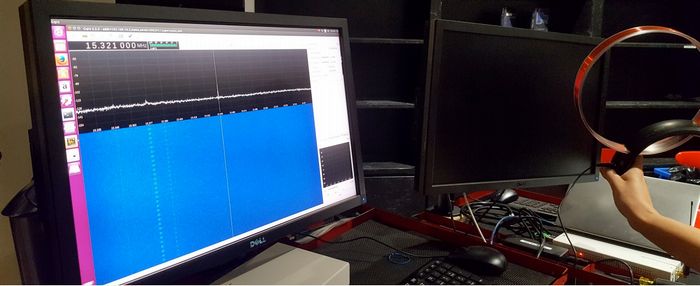

Во-первых, возможно «на лету» подменять отображаемую картину. Скажем, нарисовать неверную сумму денег в электронном кошельке: найти число и модифицировать его попиксельно. Во-вторых, возможно всецело либо частично занять экран какой-нибудь постоянной надписью. Скажем, требованием о переводе суммы X на банковский счёт Y. Наконец, в-третьих, возможно вынудить часть электронной схемы монитора трудиться как радиопередатчик — показывая в эфир какие-нибудь ответственные эти (эту функцию назвали Funtenna). Преступник, вооружённый хорошим приёмником, может спрятаться в соседнем помещении.

Funtenna.

Из-за чего это произошло? По причине того, что производитель не позаботился обезопасисть управляющую программу монитора от модификации — как это часто бывает с разработками, каковые ни разу не пробовали применять против людей, то бишь не по назначению. Но авторы говорят, что обращение не только об одной серии мониторов Dell: выполненная ими оценка разрешает утверждать, что совершенно верно так же обстоят дела с мониторами Samsung, Acer, HP и, возможно, вторых марок. Чего, в общем, и направляться ожидать: так неизменно и не редкость, пока неприятность не обнаружится. И из этого следующий вопрос: как велика неприятность?

Возможно — весьма громадна. Подобным образом возможно нападать чуть ли не каждый десктоп на планете (а возможно и ноутбуки). Защита же покажется в лучшем случае в следующих моделях устройств, а тем, что уже стоят на столах, нужно будет доживать собственный век незащищёнными (никто не начнёт трудиться над новой firmware для устаревших устройств). Антивирусы о таковой заразе не имеют понятия, да и лезть вовнутрь мониторов не могут. К счастью, фактически беспокоиться в скором времени эпидемии вируса для мониторов не следует. Сделать такую программу универсальной очень сложно. По крайней мере до тех пор пока писать «вредоносный» код приходится под конкретную модель: кроме того маленькие отличия в аппаратной части (вторая модификация микроконтроллера, к примеру) делают «вирус» неработоспособным.

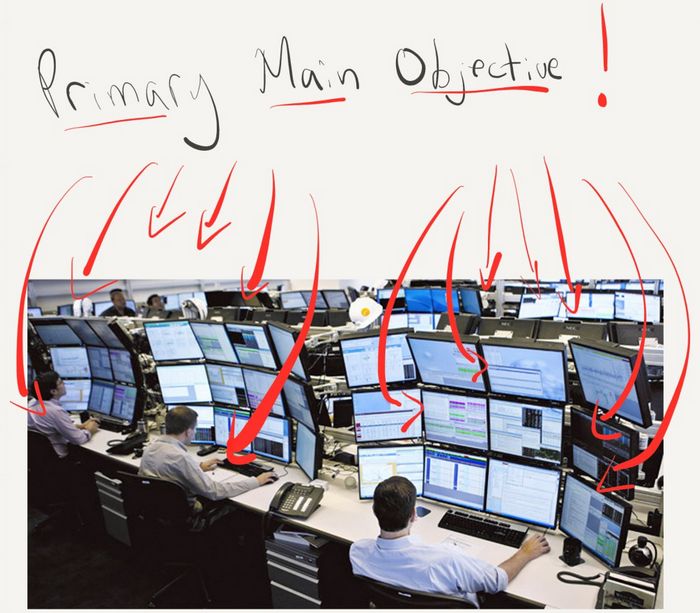

Но не спешите списывать «тёмный хак» монитора со квитанций. Непрактичный в качестве оружия массового поражения, он уже готов продемонстрировать себя в качестве оружия точного. Стоит беспокоиться направленных единичных атак, организованных разведслужбами либо экстремисткими организациями против промышленных объектов и ответственных объектов гражданской инфраструктуры. Тут задача очень сильно упрощается, во-первых, тем, что возможно совершенно верно определить, какое оборудование употребляется на атакуемом объекте. И во-вторых, мониторы тут довольно часто отображают стационарную картину (комплект регуляторов SCADA-совокупности и т.п.), подменить которую относительно легче. Остаётся лишь придумать метод причинить совокупности ущерб, введя оператора в заблуждение неверными данными на экране…

P.S. В статье использована графическая работа Andrew Magill.