В пятницу вечером и частью субботы (по отечественному, русскому, времени) на серверы квартирующей в Соединенных Штатах компании Dyn была совершена серия атак, повлекшая затруднения доступа к нескольким десяткам самых посещаемых ресурсов Сети. Атака не была ни наибольшей, ни особенно умной технически. Но было у неё свойство, которое напугало многих экспертов. Дело в том, что имеется эти, разрешающие утверждать: совершена она была не посредством компьютеров, правильнее, не компьютеров в хорошем смысле. За ней находились «умные» вещи.

Dyn — компания, получающая не-менеджментом таких могучих доткомов, как Amazon, Twitter, PayPal, Netflix, Reddit, SoundCloud, GitHub, и последовательности больших СМИ (The New York Times и пр.) и некоторых громадных сервис-провайдеров (Visa, Verizon и др.). Попросту, она помогает их распределённым DNS-сервером: в то время, когда сетянину нужен, к примеру, IP-адрес twitter.com, это Dyn принимает запрос и выдаёт самый подходящий сейчас IP-адрес. Ясно так как, что ресурсам размера Twitter не обойтись одним сервером, у них всё многократно продублировано, да и сама Dyn устроена похожим образом (у неё дюжина дата-центров по стране, прозрачно распределяющих нагрузку). И в общем солидную часть времени всё трудится нормально, пока не случается кризис наподобие пятничного.

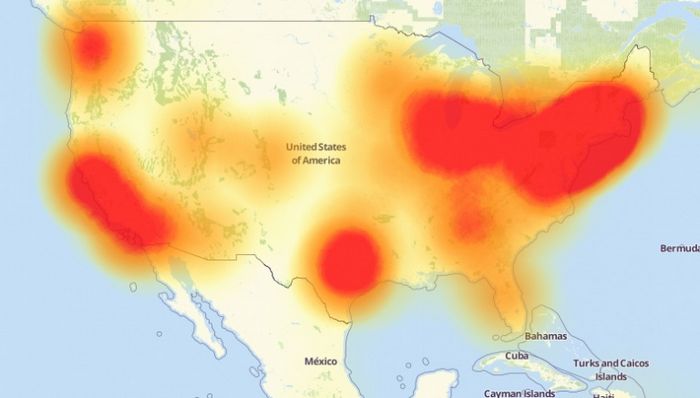

А в пятницу утром на её серверы стали миллиардами поступать помой-му простые запросы. Какой-нибудь узел задавал вопросы: а не посоветуете ли вы мне адрес сайта 123.twitter.com? В этот самый момент же второй: а не посоветуете 876.twitter.com? И без того потом, и без того потом, со случайным комплектом знаков в начале строчка. Запросы тщетные, но, как раз из-за случайной добавки к адресу отфильтровать их не получалось, приходилось обрабатывать. Первая атака была совершена в начале рабочего дня и продлилась два часа. Вторая — днём и устранение её заняло практически целый сутки. И была ещё третья, вечером. Проблемы с доступом к вышеупомянутым ресурсам (и десяткам, каковые я не назвал) ощущались не только в Штатах: я лично ковырял тогда собственное железо на предмет малоизвестной неточности — и лишь определив об атаке, осознал, из-за чего не резолвились кое-какие адреса. Быть может, увидели и вы?

Последствия атаки ощущались максимально остро для пользователей на территории континентальных США, но «ударная волна» достигла и русского глубинки.

Ярких, прямых последствий у данной, в неспециализированном-то хорошей, DDoS не было — не считая, само собой разумеется, затруднений с доступом. А вот косвенные ещё предстоит посчитать. По причине того, что в то время, когда пара часов отсутствует обычный доступ к ресурсам наподобие PayPal, это неизбежно кому-то вредит. Так что инициировано официальное расследование на высоком уровне и уже кроме того кивают в отечественную сторону. Честно говоря, красная паранойя начинает уже утомлять, но в этом случае она не ответственна. Серьёзны тут два события чисто технического свойства.

Во-первых, остались улики, подтверждающие, что большая часть DDoS-трафика лилась с «умных» вещей, через бот-сети Mirai и Bashlight. Эти два червя передают неполноценные цифровые совокупности наподобие IP-камер, цифровых рекордеров, спутниковых ресиверов, точек беспроводного доступа и тому аналогичного — попадая через дефолтовые рутовые аккаунты, или незакрытые уязвимости. И процесс идёт так удачно, что в любой момент времени в Сети присутствуют много тысяч инфицированных устройств. Заражённое Mirai либо Bashlight устройство достаточно перезагрузить, дабы заразу вылечить, но уже через пара мин. оно будет заражено повторно, потому что инфицированных узлов через чур много и они сканируют интернет в отыскивании новых жертв.

Помогла бы обновление firmware, но перепрошивать такие вещи — сами понимаете, задача непростая. Значительно чаще свежих прошивок для них не существует, а вдруг и имеются, то пользователям, на которых такое железо ориентировано, задача не по зубам. Заражённые же устройства включаются в бот-сеть и начинают, по команде из центра, например, лить паразитные запросы на ту же Dyn.

Во-вторых, это не первая атака для того чтобы рода а также вряд ли совершённая в полную силу. С месяц назад Брюс Шнайер поведал, что малоизвестные лица ведут, так сообщить, широкомасштабную разведку боем: выявляют прочность критических узлов интернет-инфраструктуры, особенным образом их атакуя. Организуется маленькая DDoS-атака некоей интенсивности и оценивается, как она оказала влияние на работоспособность жертвы. В случае если вывести из строя атакуемый ресурс не удалось, спустя некое время атаку повторяют — начиная с интенсивности большей, чем в прошедший раз. И без того до тех пор, пока не будет распознан порог сопротивляемости.

В атаке на Dyn подозревали кроме того пресловутых Анонимусов и приверженцев Wikileaks (дескать, мстят за то, что Штаты обрубили Ассанжу интернет в эквадорском консульстве), но это скорее желаемое, выдаваемое за настоящее…

Стоят за данной активностью вероятнее национальные структуры — и Шнайер также вычисляет возможными виновниками нас и Китай. В его понимании, такие «проверочные атаки» подобны провокациям времён Холодной войны, в то время, когда «случайным» заходом самолёта на чужую территорию вскрывались узлы обороны соперника. А также удар по Dyn — это ещё не война, а всего лишь очередная провокация. Настоящее наступление будет замечательным и масштабным, затронет сходу множество главных объектов.

Какие конкретно цели оно может преследовать? Вероятно (тут Шнайера продолжают уже другие специалисты), дестабилизацию обстановки в сутки выборов президента в Соединенных Штатах. Беспрецедентная по размаху кибердиверсия, из-за которой окажутся разом недоступны наибольшие соцсети, платёжные совокупности (и, быть может, банки), СМИ, способна деморализовать общественность и если не воздействовать направленно на итог, то по крайней мере помешать обычному течению выборов. Хорошая цель.

Соединяя всё это, приобретаем мрачную картину. Имеется силы, которым удачны удары по главным объектам инфраструктуры Сети. Имеется ресурсы, благодаря которым такие удары смогут быть такими сильными, что противостоять им нереально физически. Наконец, имеется печальный парадокс «умных» вещей: не патчить запрещено, но патчить нереально! И обстановка с «дырявыми» «умными» вещами делается лишь тяжелей: их уже миллионы, а будет намного больше.

Исходя из этого разглядывайте наступление на Dyn как предвестника бури. Когда-то мы опасались загрузочных вирусов, скрывавшихся на дискете. Позже больше всего — заразных макросов в офисных документах. Сейчас вступаем в новую эру, в то время, когда глупые «умные» вещи, направляемые умелой рукой, будут раз за разом ставить на колени целый интернет в угоду политическим силам.

P.S. В статье использованы графические работы Thierry Ehrmann, Downdetector.