Бизнес-модель итальянской компании Hacking Team, чью похищенную базу анализируют специалисты по безопасности, уже назвали MaaS – “вредоносный код как услуга”. Очередная порция техдокументации говорит о том, что они создали самый продвинутый на данный момент для ОС Android. Сейчас исходный код RCSAndroid попал в сеть, и на его базе кроме того начинающие программисты смогут создать собственные модификации.

Анализ переписки управления Hacking Team говорит о том, что RCSAndroid активно применялся как минимум с 2012 года. Для его внедрения употреблялись различные техники. К примеру, под видом новостного приложения он нормально загружался из официального магазина Гугл Play, обходя противовирусные фильтры.

Непроизвольный анализ приложений на GooglePlay обходится посредством обфускации кода (изображение: 3.f.ix.de).

Английская версия именовалась BeNews, а предназначенная для обитателей Саудовской Аравии – Qatif Today. какое количество всего было модификаций, мы уже вряд ли определим. Все они употреблялись для планшетов и многоуровневого заражения смартфонов, разрешая смотреть за их обладателями и перехватывать сообщения. Вот краткий перечень главных возможностей бэкдора:

- захват скриншотов посредством команды “ScreenCap”;

- прямое чтение кадрового буфера;

- просмотр и мониторинг содержимого буфера обмена;

- cбор паролей для подключения к точкам доступа Wi-Fi;

- сбор данных для аутентификации в сервисах онлайн-банкинга;

- декодирование и получение любых данных из мессенджеров, включая Skype, Hangouts, Viber, Line, WhatsApp, WeChat, Telegram и BlackBerry Messenger;

- сбор переписки и данных из профилей соцсетей, включая Facebook, Twitter, Гугл Plus и LinkedIn;

- перехват сообщений SMS, MMS и электронной почты;

- захват в реальном времени всех голосовых вызовов из любой сети (через получение контроля над работой «медиасервер»);

- скрытая запись звука со встроенного микрофона;

- исполнение скрытой видеозаписи и фотосъёмки с тыловой либо фронтальной камеры;

- перехват нажатий экранной клавиатуры через библиотеку libinjection;

- определение приблизительного расположения по сигналу сотовой сети и правильного согласно данным приёмника GPS;

- чтение адресной книги;

- считывание записей из календаря;

- чтение истории посещённых поисковых запросов и страниц;

- сбор служебной информации об устройстве.

По требованию клиента (в большинстве случаев в его роли выступали представители разведслужб и других правительственных организаций) в бэкдор могли быть внедрены более узкоспециализированные функции, учитывающие особенности и язык поведения целевой аудитории.

Qatif Today – чем будем инфицировать сейчас?

Скачивание заражённого приложения с обфускацией кода – далеко не единственный метод незаметно подсунуть троянскую компоненту. Другие методики внедрения бэкдора уже мало зависели от действий потенциальных жертв. Они инфицировали мобильное устройство при его подключении к заражённому компьютеру (Hacking Team создала комплект инфицирующих модулей для различных платформ), либо применяли неточности в стандартных компонентах прошивок. Значительно чаще это был встроенный браузер либо одна из работ Гугл. В частности, употреблялись эксплоиты CVE-2012-2825 и CVE-2012-2871, и уязвимости нулевого дня. Более того, в случае если на смартфоне либо планшете отсутствовали права суперпользователя, во многих случаях для внедрения RCSAndroid машинально выполнялось их рутирование.

Различные механизмы внедрения помогали бэкдору свободно инфицировать кроме того кастомные версии прошивок, а постоянные обновления поддерживали его совместимость как со ветхими, так и с последними предположениями ОС. На момент взлома Hacking Team деятельно шла работа над помощью пятой версии «Андроида». Специалисты TrendMicro уже назвали RCSAndroid самой сложной угрозой для мобильных ОС.

Как минимум два года активной эксплуатации об этом бэкдоре по большому счету не было никаких сведений. Только в середине прошлого года эксперты Citizen Lab из университета Торонто смогли изучить пример «в диком виде» и выяснить темперамент его применения в Саудовской Аравии. Предстоящее изучение велось совместно с специалистами «Лаборатории Касперского», Trend Micro и других разработчиков противовирусных программ.

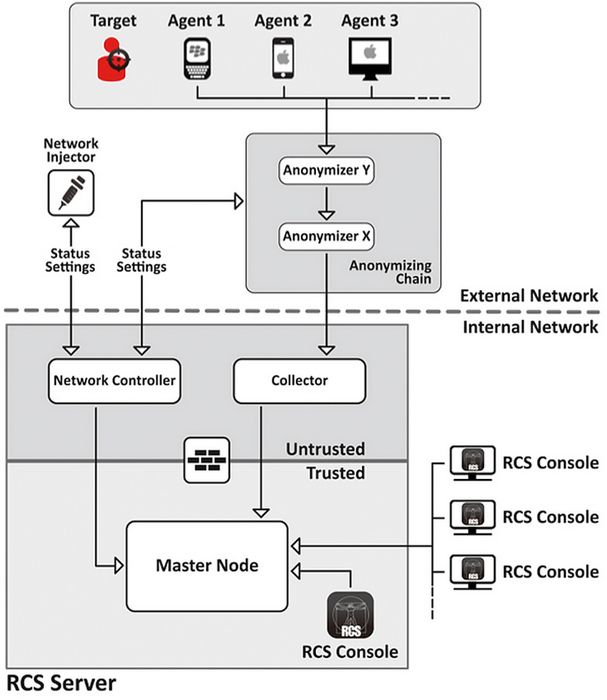

Схема работы RSCAndroid (изображение: citizenlab.org).

Общими усилиями они узнали, что RСSAndroid был только вершиной айсберга. Бэкдоры с подобным функционалом выпускались Hacking Team и для распространённых мобильных ОС, включая iOS, Windows Mobile, Симбиан и BlackBerry. Заражение подобным бэкдором устройств Apple происходило по окончании проверки их выполнения и статуса jailbreak при необходимости. На принадлежность отысканных бэкдоров к неспециализированному семейству показывают метаданные, повторяющиеся фрагменты конфигурационных файлов и неспециализированный вид запросов/ответов к серверам удалённого управления.

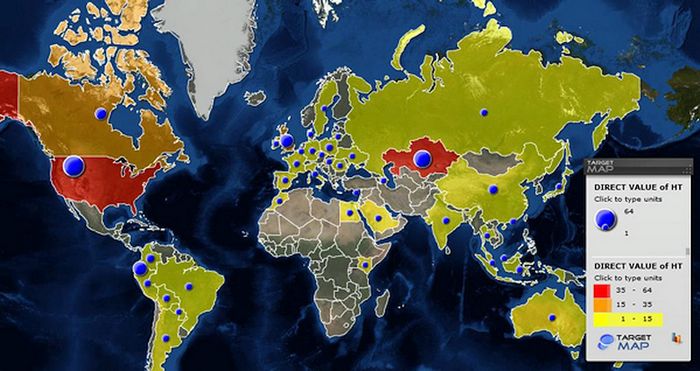

Всего было найдено 326 командных серверов, собирающих эти с протрояненных мобильных устройств. Физически они находятся в мире, но приблизительно одна пятая из них находится в США. На втором месте почему-то был Казахстан. Львиная часть приходится на территорию Европы, а единичные CC серверы разбросаны по всем континентам, за исключением Антарктиды.

Размещение командных серверов Hacking Team (изображение: securelist.com).

За техническими подробностями отсылаю к русскоязычной версии блога SecureList, где возможно отыскать фрагменты дизассемблированного кода, конфигурационных другие детали и файлов с комментариями специалистов. Изучение RСSAndroid длится, но уже на данный момент ясно, что это бэкдор наибольшего уровня – с огромной функциональностью, помощью множества платформ, развитыми механизмами инфицирования и целой сетевой инфраструктурой для скрытого сбора любой информации с заражённых устройств.

С одной стороны, доступность его исходных кодов в связи со взломом Hacking Team окажет помощь привлечь свободных исследователей для более разработки и эффективных инструментов противодействия предупредительных мер. Иначе, эти исходники приведут к интересу разработчиков вирусов и станут для них хорошей подсказкой при создании новых троянов, руткитов и других типов вредоносного софта. Извечное противостояние щита и меча на новый уровень.